便利さと引き換えに……

出版大手のKADOKAWAがサイバー攻撃を受け、大規模システム障害が起こりました。サイバー攻撃を仕掛けた集団はKADOKAWAから大量の個人情報を盗み出して身代金を要求。結果、盗まれた個人情報の流出が起こったとみられています。

出版大手のKADOKAWAがサイバー攻撃を受け、大規模システム障害が起こりました。サイバー攻撃を仕掛けた集団はKADOKAWAから大量の個人情報を盗み出して身代金を要求。結果、盗まれた個人情報の流出が起こったとみられています。

あらゆる分野でIT化が進む現代は、便利さと引き換えに個人情報を会社や国に提供する時代でもあります。そうやって大量にあつめられた個人情報は、犯罪者にとっても宝の山となっています。今回の事件で何が起きているかを理解し、高度なIT化社会を生きる私たちが持つべきリテラシーについて考えてみましょう。(編集部・福井洋平)

(写真・出版大手「KADOKAWA」本社前に設置された社名碑=東京都千代田区)

「ランサムウェア」に侵入される

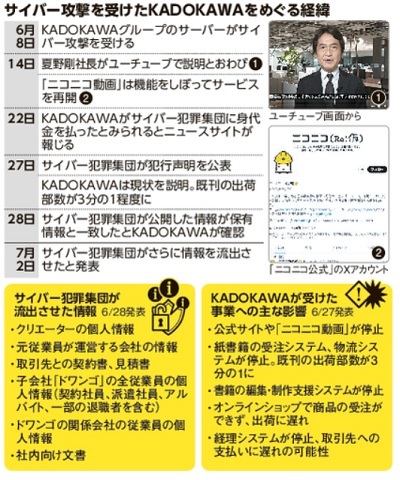

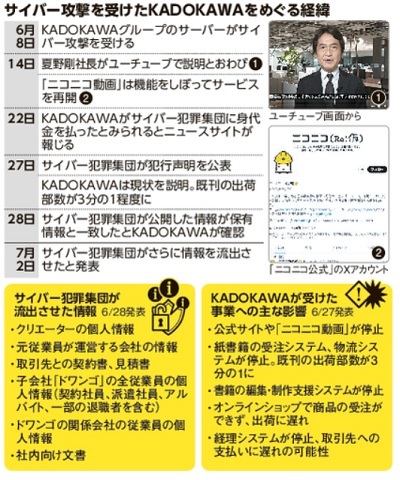

今回の事件について、時系列に整理します。

今回の事件について、時系列に整理します。

・KADOKAWAは6月8日、データを暗号化して使えなくし、元に戻す代わりに金銭を要求する「ランサムウェア(身代金ウイルス)」を使った攻撃を受けました。同社サーバーのデータが暗号化されて動かせなくなり、同社子会社のドワンゴが運営する動画サービス「ニコニコ動画」がサービスを停止。KADOKAWAの業務用システムもダメージを受け、オフィシャルサイトや通販サイトも閲覧できなくなり書籍の受注ができなくなったり編集作業が遅れたり、といった深刻な状況となりました。

・KADOKAWAの夏野剛社長は6月14日、YouTube上に配信した動画で同社がランサムウェアに攻撃されたと説明しました。ランサムウェアを使った犯行の手口は一般的に、データ復旧と引き換えに身代金を要求するのですが、同社はその点については明らかにしませんでした。ランサムウェアの進行を抑えようと同社のエンジニアがサーバーの動作を止めたところ、犯罪グループが遠隔操作で再起動させたといい、全てのサーバーの電源を切断し、通信ケーブルを引き抜いたといいます。

サイバー犯罪集団が犯行声明出す

・6月27日、「BlackSuit(ブラックスーツ)」を自称するサイバー犯罪集団が、発信元の特定が難しい「ダークウェブ」上に犯行声明を出しました。約1カ月前にKADOKAWAのネットワークに侵入し、1.5テラバイトのデータをダウンロードしたと主張。データの公開中止などと引き換えに身代金の支払いを求め、支払わなければ7月1日に全データを公開すると通告しました。

・犯罪集団は同時にKADOKAWAから盗んだ情報の一部と称するデータを公開。KADOKAWAは6月28日、同社が保有する情報が外部に流出したものだと公式サイトで発表しました。一部クリエーターの個人情報や取引先との契約書、ドワンゴの全従業員の個人情報などが流出しています。

・7月2日未明、この犯罪組織がダークウェブ上の犯行声明に、新たな情報のダウンロード先とみられるリンクを追加。KADOKAWAは「検証には相応の時間を要する見込み」としていますが、新たに大量の情報が流出した恐れがあります。

出荷部数が3分の1に落ちる

これまでにKADOKAWAが受けた被害は重大で、国内の紙書籍の受注システム、物流システムの機能が停止し、既刊本の出荷部数が平常時の3分の1に減少。株価も20%下落しています。また、個人情報の流出によりKADOKAWAの取引先や関係者、ニコニコ動画のユーザーにまで被害が拡大しています。全く他人ごととは思えない事件で、背筋が寒くなります。

KADOKAWAは身代金を支払ったかどうか明らかにしていません。仮に身代金を支払ったとしても、今後さらに犯罪が誘発される可能性も否定できず、得策ではありません。しかし今回の個人情報流出の被害はあまりに大きく、今後は被害企業が身代金を払ったほうが合理的と考える企業が増える恐れも出てきています。

サイバー攻撃対策ツールも悪用される

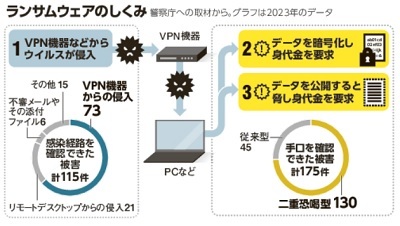

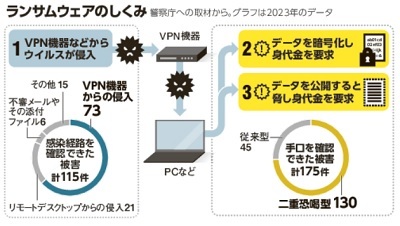

ランサムウェアの被害は拡大しています。警察庁によると2020年の途中から被害が目立つようになり、2023年は国内で197件の被害が確認されています。2023年の被害を分析したところ、半数以上が中小企業で、業種別では製造業が3割超、卸売・小売業、サービス業、情報通信業と続いています。ゲーム大手「カプコン」のほか、名古屋港や徳島県つるぎ町立半田病院といった重要インフラも被害に遭っています。復旧にかかった期間をたずねたところ回答があった136件の半数超が1週間以上かかっており、調査や復旧に1千万円以上を費やしたという回答は44件ありました。

ランサムウェアの被害は拡大しています。警察庁によると2020年の途中から被害が目立つようになり、2023年は国内で197件の被害が確認されています。2023年の被害を分析したところ、半数以上が中小企業で、業種別では製造業が3割超、卸売・小売業、サービス業、情報通信業と続いています。ゲーム大手「カプコン」のほか、名古屋港や徳島県つるぎ町立半田病院といった重要インフラも被害に遭っています。復旧にかかった期間をたずねたところ回答があった136件の半数超が1週間以上かかっており、調査や復旧に1千万円以上を費やしたという回答は44件ありました。

2024年7月3日には、サイバー攻撃をシミュレーションして対処するために使われている商用のツール「Cobalt Strike(コバルト・ストライク)」が悪用され、日本のほか世界各国で企業のシステムに侵入される被害が出ていることがわかりました。日本国内では2020年以降で少なくとも6件の被害が確認されています。

(写真はPIXTA)

ノーセキュリティー、ノーテレワーク

ランサムウェアにはどうやって感染するのでしょうか。コンピューターウイルスというと、メールに添付された不審なファイルをうっかり開いて感染、というイメージが強いです。ただ、いまは企業などが使っているVPN(仮想プライベートネットワーク、公共のコンピューターネットワークを専用回線のように利用すること)機器やリモートデスクトップ(遠隔地のコンピューターのデスクトップ画面を転送し操作する機能)など、ネットワーク機器の弱いところを突いてウイルスが侵入するケースが多くなっているそうです。

ランサムウェアにはどうやって感染するのでしょうか。コンピューターウイルスというと、メールに添付された不審なファイルをうっかり開いて感染、というイメージが強いです。ただ、いまは企業などが使っているVPN(仮想プライベートネットワーク、公共のコンピューターネットワークを専用回線のように利用すること)機器やリモートデスクトップ(遠隔地のコンピューターのデスクトップ画面を転送し操作する機能)など、ネットワーク機器の弱いところを突いてウイルスが侵入するケースが多くなっているそうです。

いずれもテレワークでよく用いられるシステムで、警察庁と総務省は2023年に「ノーセキュリティー、ノーテレワーク!」という啓発メッセージを出しました(リンクはこちらから)。実施するべき基本対策として、以下の5つをあげています。

1 VPN機器やソフトウェアはアップデートしよう!

2 強力なパスワードを設定しよう!

3 多要素認証を採用しよう!

4 セキュリティー対策ソフトを利用しよう!

5 オンライン会議時のURLは秘密にしよう!

また、警察庁のウェブサイトでは、ランサムウェアの感染が疑われたら感染したパソコンのLANケーブルを抜くなどして、ネットワークから隔離することも呼びかけています。

(写真はPIXTA)

社会人はITリテラシーが必須に

サービスのIT化が進み、個人情報を国・自治体や企業に渡すことも非常に多くなりました。情報流出の被害が格段に広く、大きくなっている時代ともいえます。さらにテレワークの広がりによりサイバー犯罪者がつけいる隙も増えているわけで、KADOKAWA事件のような被害は今後も続くことが予想されます。

これからの時代、社会人一人ひとりが情報セキュリティーに関するリテラシーを高めることは必須になるでしょう。また、どんな企業であってもサイバー犯罪に狙われることを考えると、セキュリティーに関する技術者のニーズも高まりそうです。今後の職業選択、身につけるべき技術や資格を考えるうえで考えておくべきテーマとなりそうです。

忘れてはいけないのは、ランサムウェアによる事件は「犯罪者」が引き起こしている、ということです。仮に流出した個人情報を目にすることがあっても、それをSNSなどに転載して拡散する行為は犯罪者に協力することだ、と認識してください。

◆朝日新聞デジタルのベーシック会員(月額980円)になれば毎月50本の記事を読むことができ、スマホでも検索できます。スタンダード会員(月1980円)なら記事数無制限、「MYキーワード」登録で関連記事を見逃しません。大事な記事をとっておくスクラップ機能もあります。お申し込みはこちらから。

出版大手のKADOKAWAがサイバー攻撃を受け、大規模システム障害が起こりました。サイバー攻撃を仕掛けた集団はKADOKAWAから大量の個人情報を盗み出して身代金を要求。結果、盗まれた個人情報の流出が起こったとみられています。

出版大手のKADOKAWAがサイバー攻撃を受け、大規模システム障害が起こりました。サイバー攻撃を仕掛けた集団はKADOKAWAから大量の個人情報を盗み出して身代金を要求。結果、盗まれた個人情報の流出が起こったとみられています。

今回の事件について、時系列に整理します。

今回の事件について、時系列に整理します。 ランサムウェアの被害は拡大しています。

ランサムウェアの被害は拡大しています。 ランサムウェアにはどうやって感染するのでしょうか。コンピューターウイルスというと、メールに添付された不審なファイルをうっかり開いて感染、というイメージが強いです。ただ、いまは企業などが使っている

ランサムウェアにはどうやって感染するのでしょうか。コンピューターウイルスというと、メールに添付された不審なファイルをうっかり開いて感染、というイメージが強いです。ただ、いまは企業などが使っている